BuildCTF

文章发布时间:

最后更新时间:

最后更新时间:

Misc

what is this?

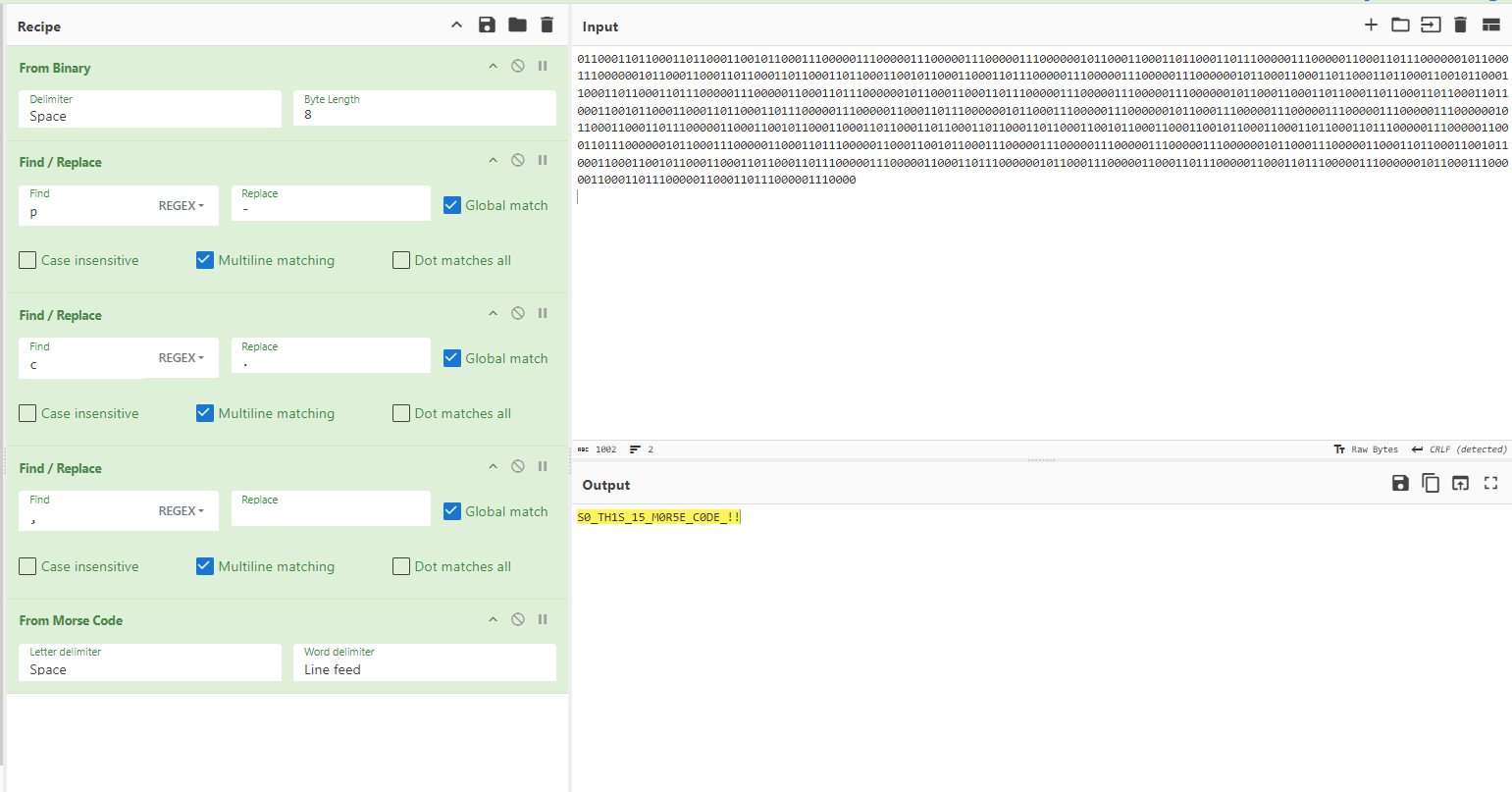

二进制解开之后把c换成短码p换成长码逗号换成空格

1 | BuildCTF{S0_TH1S_15_M0R5E_C0DE_!!} |

老色批

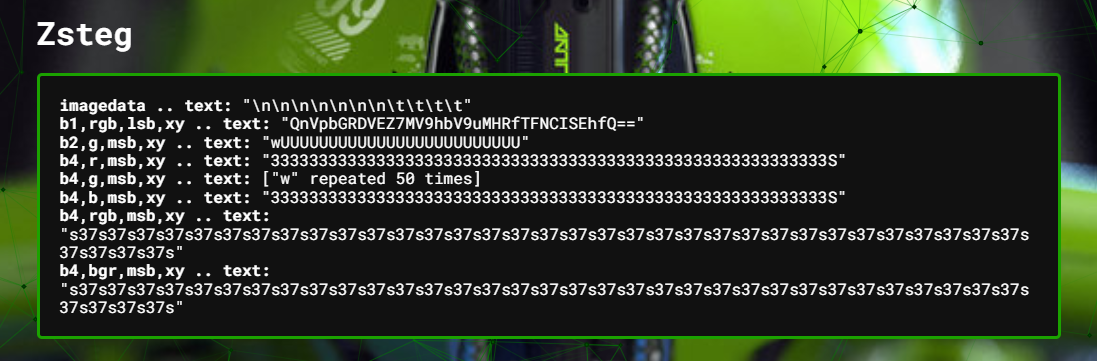

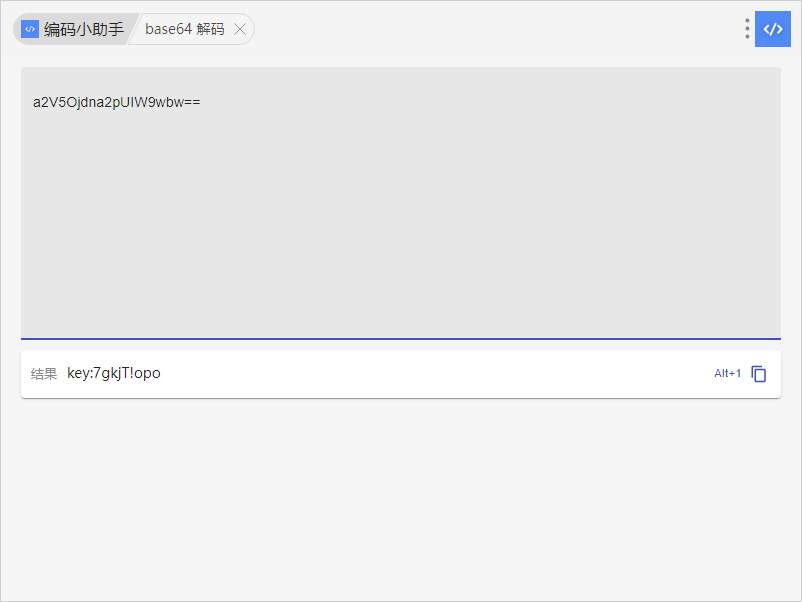

base64解码即可获得flag

1 | BuildCTF{1_am_n0t_LSB!!!} |

一念愚即般若绝,一念智即般若生

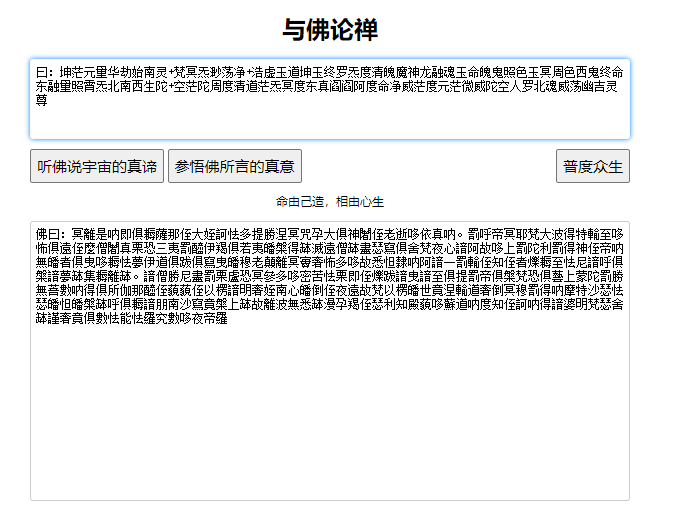

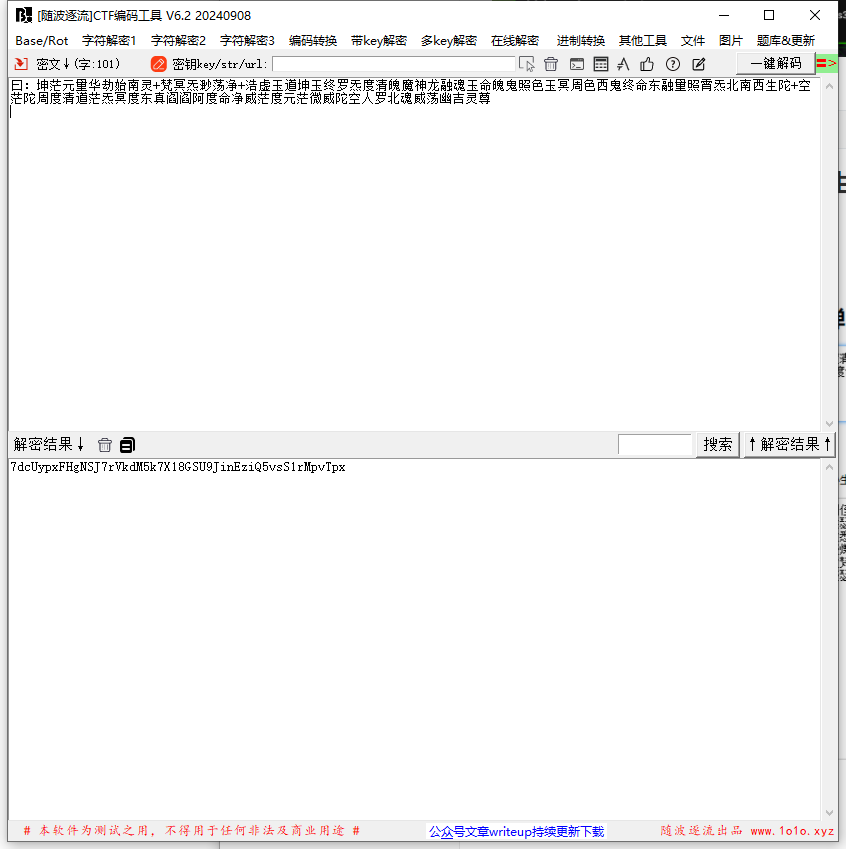

阴阳怪气编码解码获得解压密码s2j6dg@*

又是编码加密,与佛论禅

天书

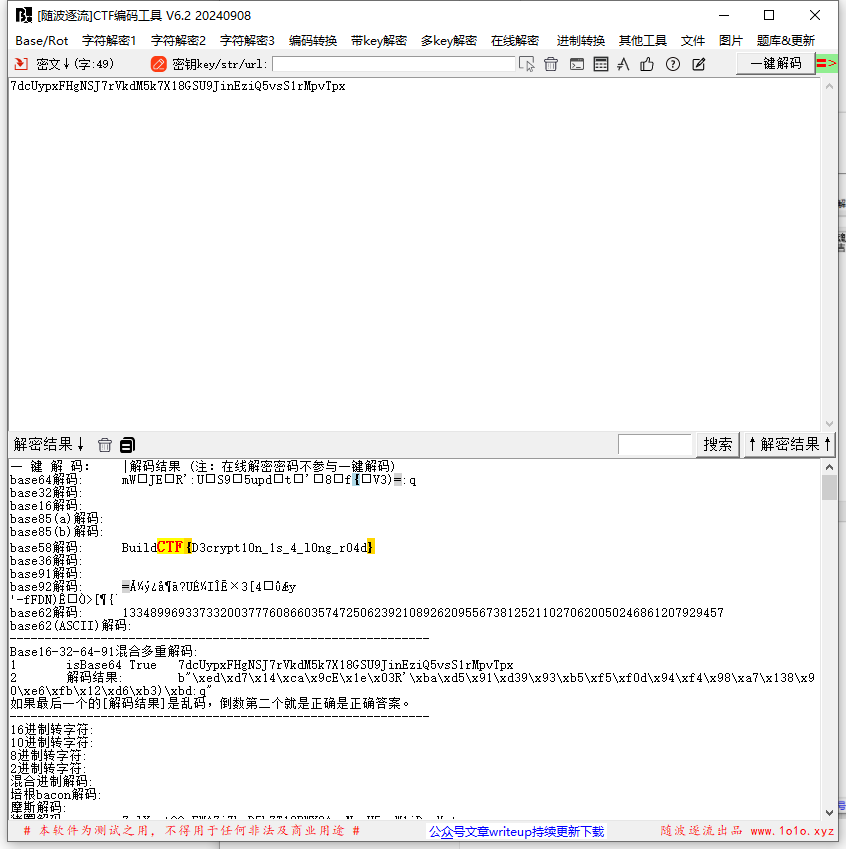

Base58

1 | BuildCTF{D3crypt10n_1s_4_l0ng_r04d} |

如果再来一次,还会选择我吗?

使用脚本把图片每两个字节对换一下

1 | def swap_bytes_in_image(image_path): |

得到密码key:8!67adz6

使用这个网站扫描损坏的条形码得到flag压缩包的密码key:wo_bu_shi_xiao_hei_zi!!!

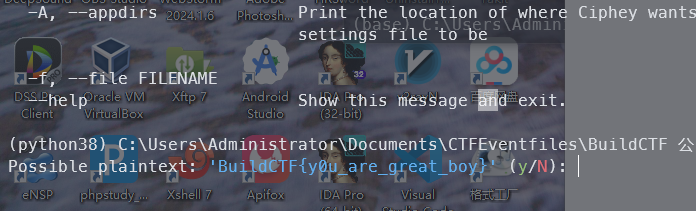

ciphey -f flag.txt

1 | BuildCTF{y0u_are_great_boy} |

别真给我开盒了哥

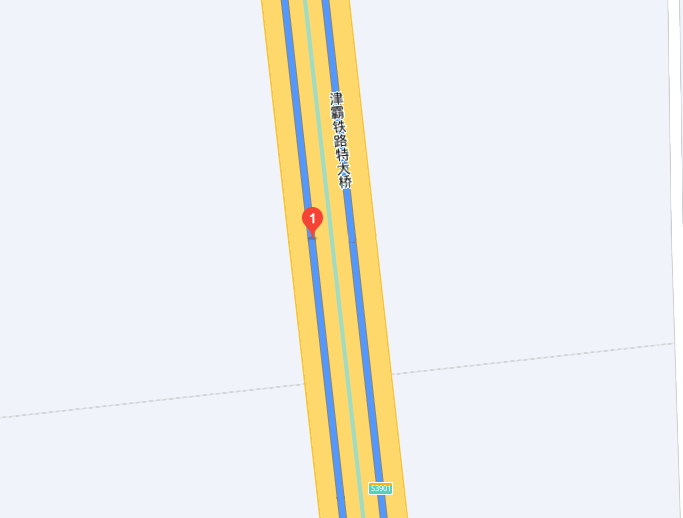

1 | 请找出拍摄者所在的铁路线路名称,flag格式为BuildCTF{xx铁路},名称以百度百科为准(要一字不差)。 |

使用百度地图搜索图片后面的高速S3901得到津霸铁路但是不对,然后看到了津保铁路试了一下对了

1 | BuildCTF{津保铁路} |

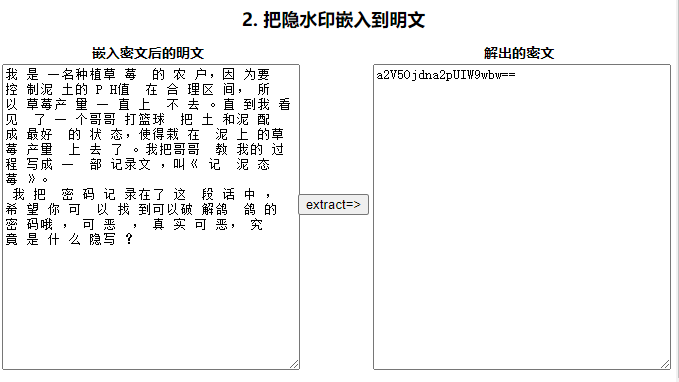

食不食油饼

1 | key:7gkjT!opo |

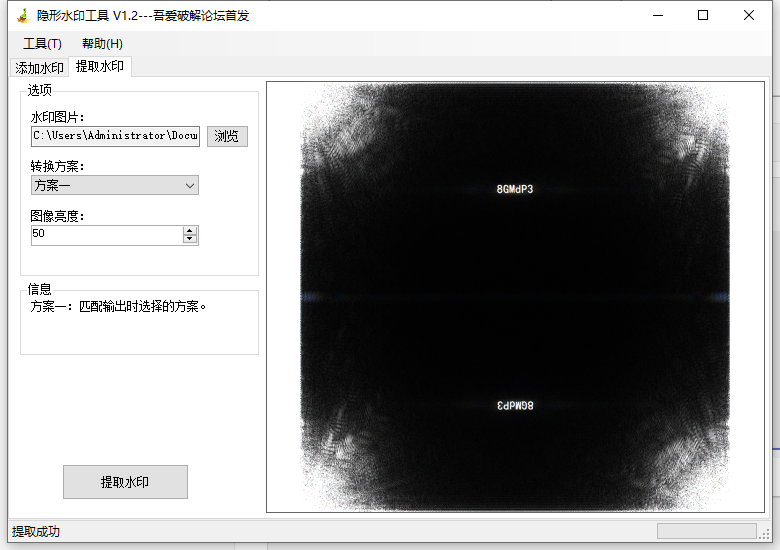

解压获取一张图片继续使用盲水印工具WaterMarkH获取密钥8GMdP3

解压之后是个编码base32一下即可

1 | (python38) C:\Users\Administrator>ciphey -t "IJ2WS3DEINKEM62XMF2DG4SNMFZGWXZRONPVGMC7MVQVG6L5" |

1 | BuildCTF{Wat3rMark_1s_S0_eaSy} |

四妹,你听我解释

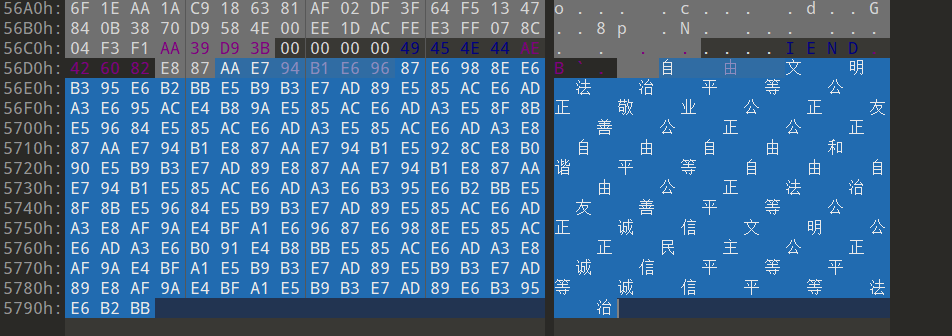

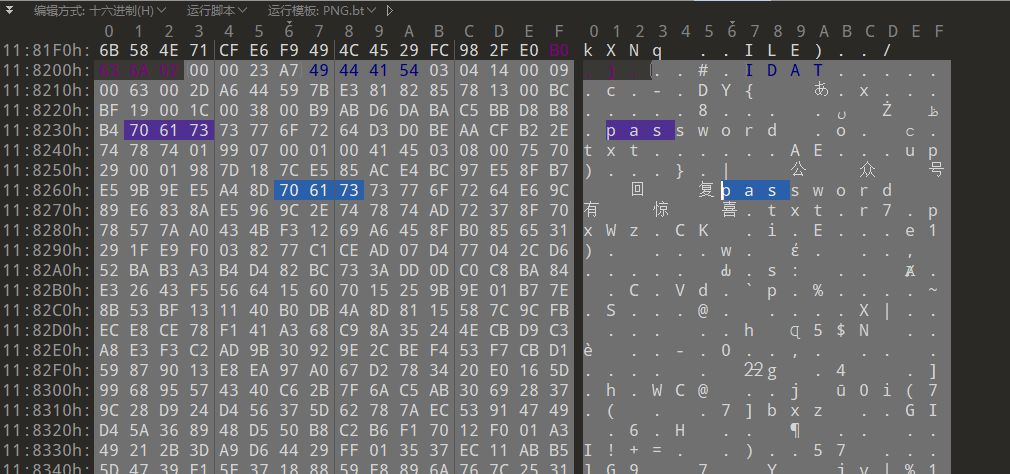

010查看最底下得到

1 | 自由文明法治平等公正敬业公正友善公正公正自由自由和谐平等自由自由公正法治友善平等公正诚信文明公正民主公正诚信平等平等诚信平等法治 |

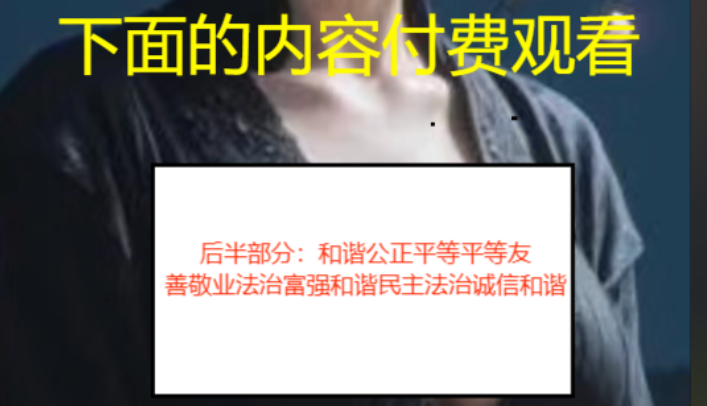

高度改为800得到后半部分

1 | 后半部分:和谐公正平等平等友善敬业法治富强和谐民主法治诚信和谐 |

在线解码http://www.hiencode.com/cvencode.html

1 | BuildCTF{lao_se_p1} |

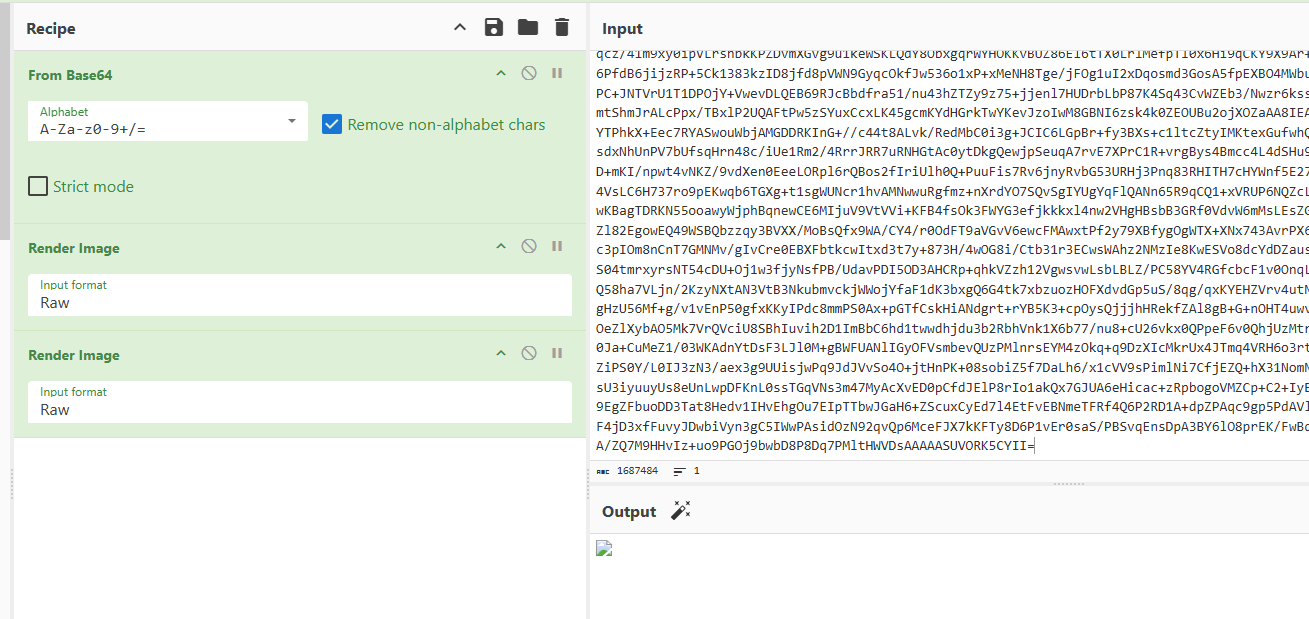

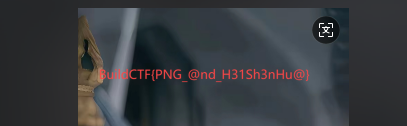

四妹?还是萍萍呢?

使用在线拼图http://tool.sooua.com/img-puzzle.html得到解压密码`St7wg.` 草

然后手动把四妹.png内的zip提取出来补全zip头 使用密码解压获取base64转图片

使用puzz修复宽高

1 | BuildCTF{PNG_@nd_H31Sh3nHu@} |

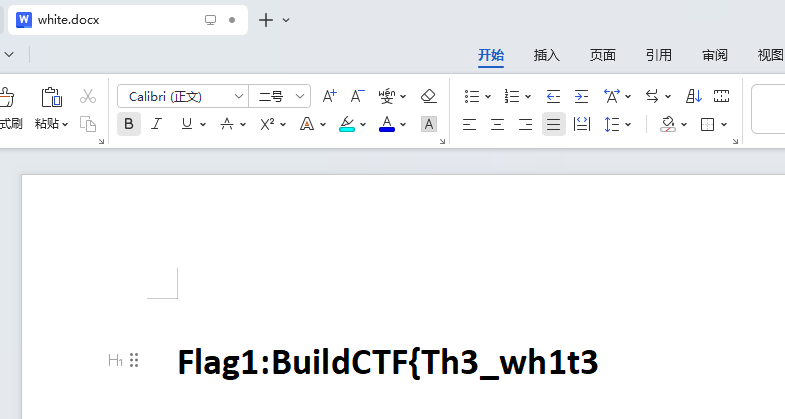

白白的真好看

docx文件打开全选设置标题1得到一部分

1 | Flag1:BuildCTF{Th3_wh1t3 |

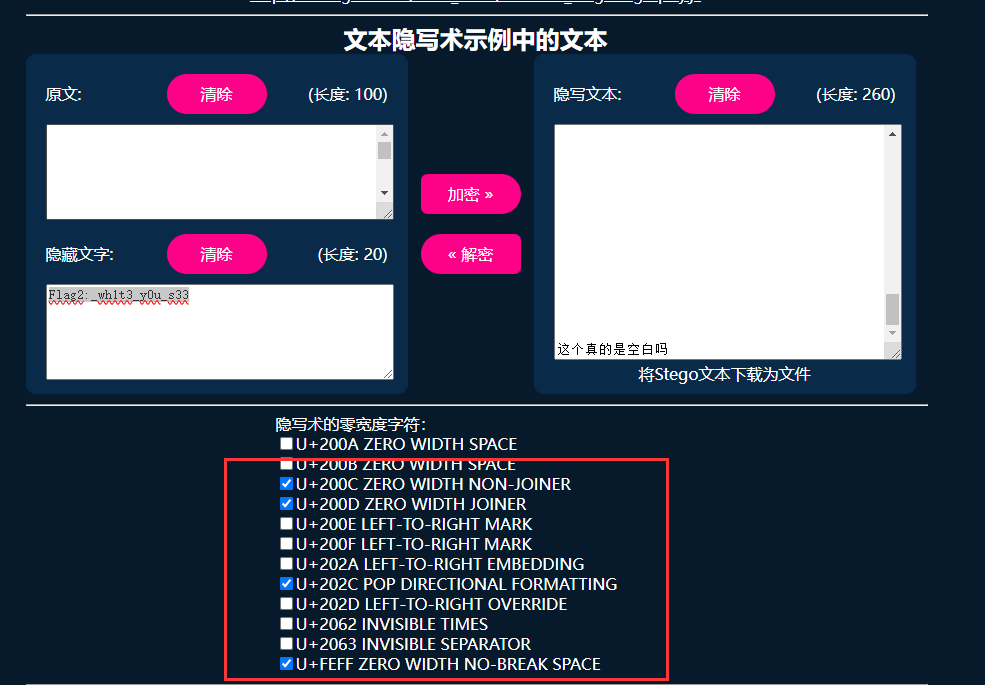

零宽字符https://www.mzy0.com/ctftools/zerowidth1/

1 | Flag2:_wh1t3_y0u_s33 |

扫描汉信码https://tuzim.net/hxdecode/在转成二维码使用微信扫描

关注异步社区发送雪得到密码:snowsnow

1 | SNOW.EXE -p snowsnow snow.txt |

得到最后一部分

1 | _1s_n0t_wh1t3} |

1 | BuildCTF{Th3_wh1t3_y0u_s33_1s_n0t_wh1t3} |