0xGame2024Week1WP

文章发布时间:

最后更新时间:

最后更新时间:

Web

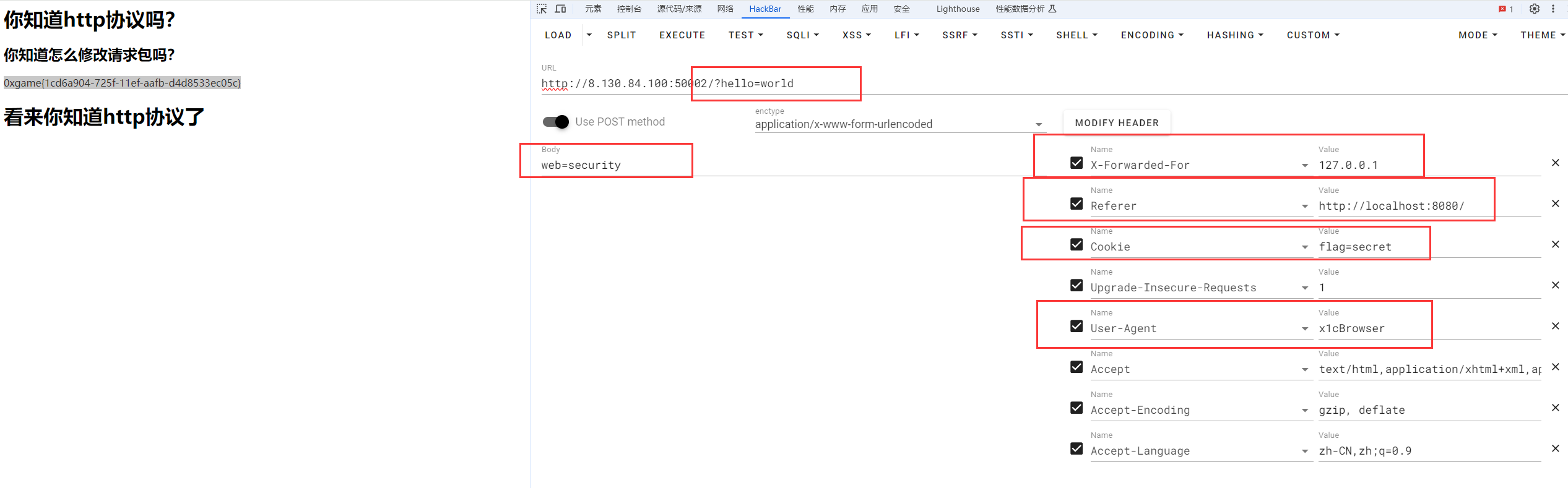

[Week 1] hello_http

1 | 0xgame{1cd6a904-725f-11ef-aafb-d4d8533ec05c} |

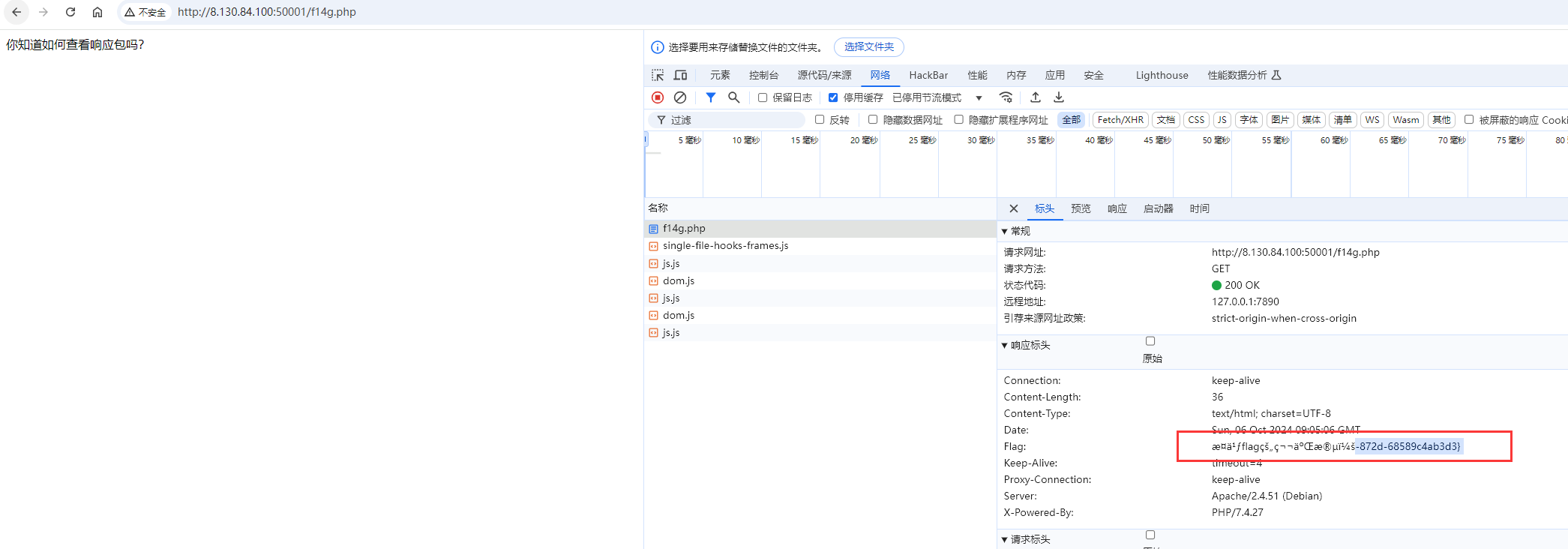

[Week 1] hello_web

1 | <!-- 看看f14g.php --> |

1 | 0xGame{ee7f2040-1987-4e0a-872d-68589c4ab3d3} |

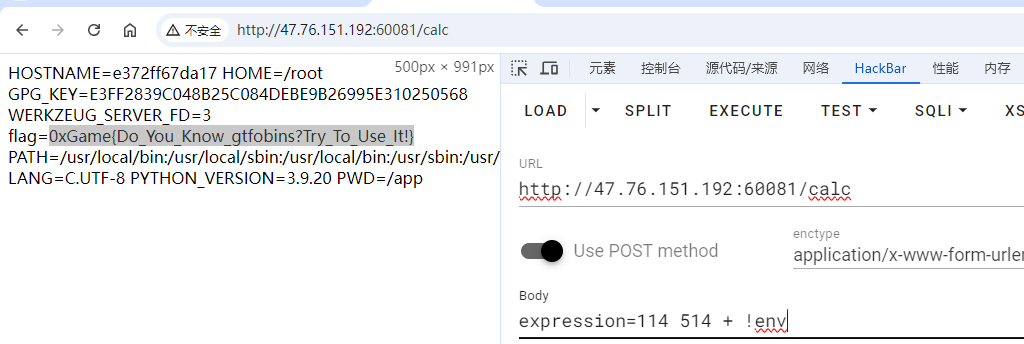

[Week 1] ez_rce

源码稍有改动(输出的源码语法有错误)

1 | from flask import Flask, request |

GPT秒了

1 | 这个 Flask 应用程序存在一个 命令注入 漏洞,因为它直接将用户输入 (expression) 传递给了 dc 计算器程序,而没有进行任何输入验证或过滤。用户可以通过构造恶意输入,执行任意命令,从而读取或操作系统文件。 |

1 | 0xGame{Do_You_Know_gtfobins?Try_To_Use_It!} |

Misc

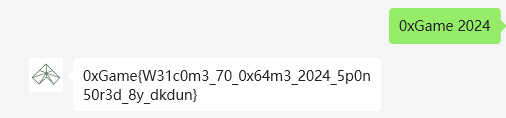

[Week 1] 关注 DK 盾谢谢喵

[Week 1] 0xGame2048

1 | 通过一点也不可靠的途径,我们提前截获了0xGame2048的题目,据说这就是那时候的base编码(? |

安装base2048的python包

1 | pip install base2048 |

使用代码解不知道为什么报错

1 | import base2048 |

使用在线解密

1 | https://nerdmosis.com/tools/encode-and-decode-base2048 |

1 | 0xGame{W3lc0me_t0_0xG4me!!!} |

[Week 1] 一明一暗

1 | 糟糕!St4rr忘记了自己设的压缩包密码,被压缩的三个文件在清理电脑时又误删了两个。。。这该怎么办? |

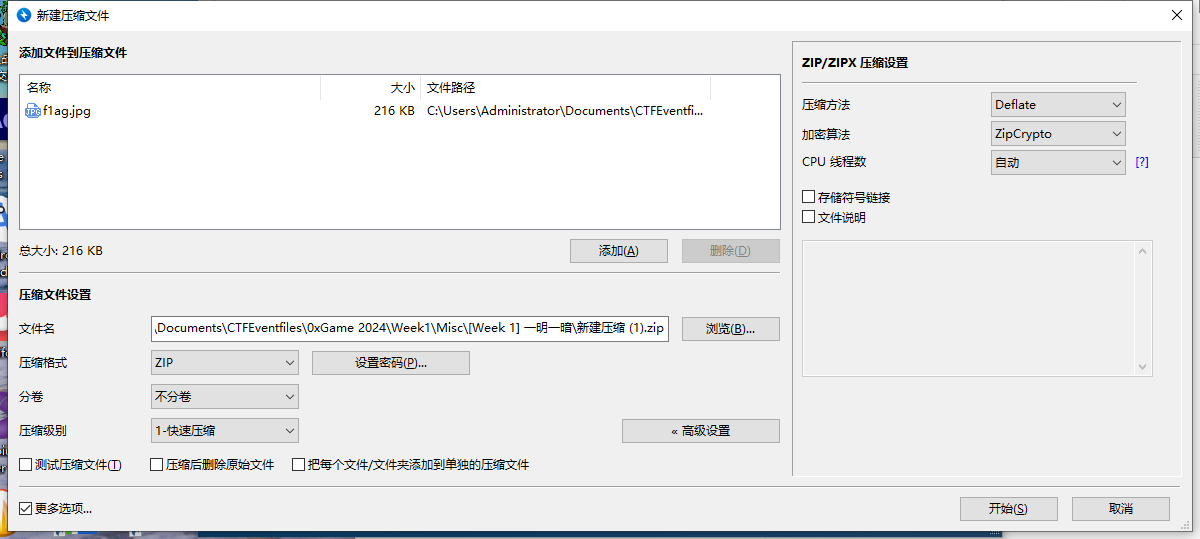

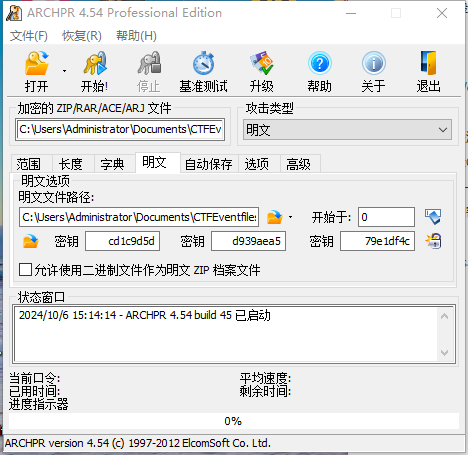

Bandzip压缩给的图片然后使用ARCHPR明文爆破

得到密钥解密之后解压压缩包

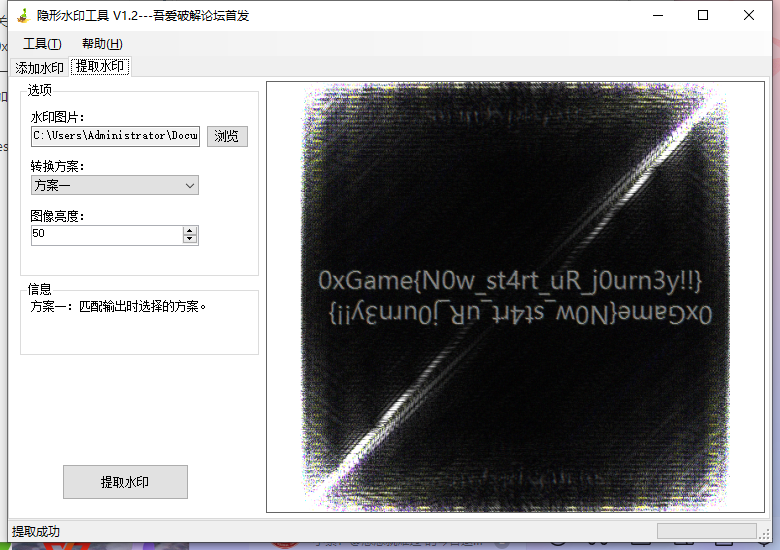

查看提示

1 | Emmmmmmmmm,seems like there's a watermark in the picture, but i can't see it directly...... |

使用水印工具提取

1 | 0xGame{N0w_st4rt_uR_j0urn3y!!} |

[Week 1] 加密的压缩包?

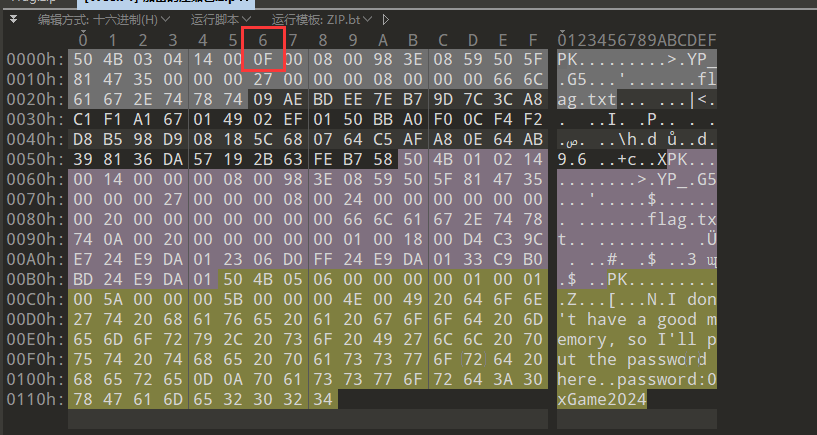

1 | 压缩包看起来好像没加密啊,怎么会解压不了呢?怎么注释里还给了个密码? |

这里改成0F即可,使用压缩包底部的密码解压0xGame2024

1 | 0xGame{M@ybe_y0u_ar2_t4e_mAsTer_0f_Z1p} |

Crypto

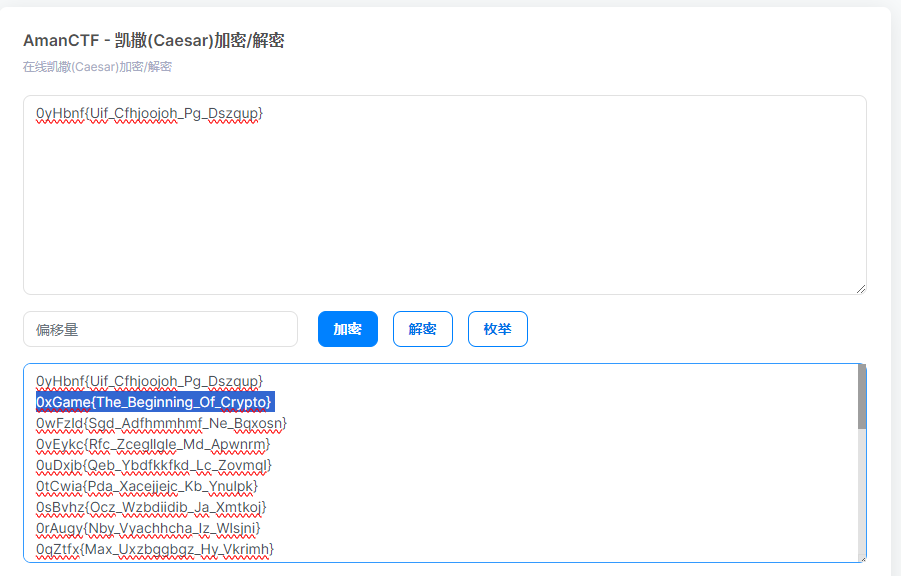

[Week 1] Caesar Cipher

1 | 密文:0yHbnf{Uif_Cfhjoojoh_Pg_Dszqup} |

1 | 0xGame{The_Beginning_Of_Crypto} |

Reverse

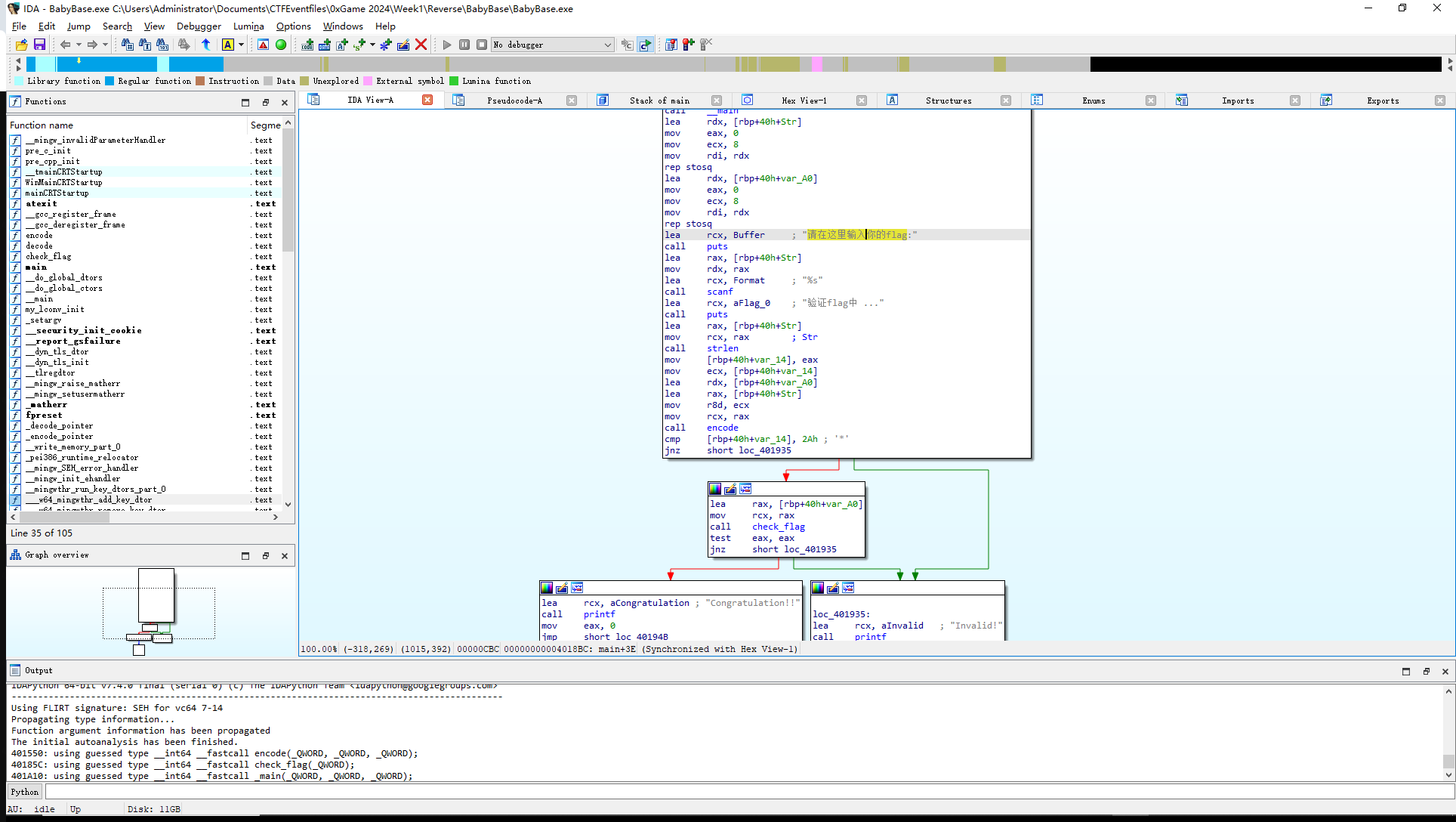

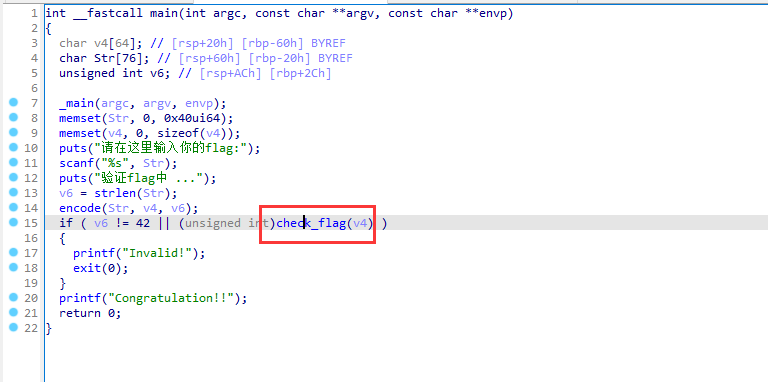

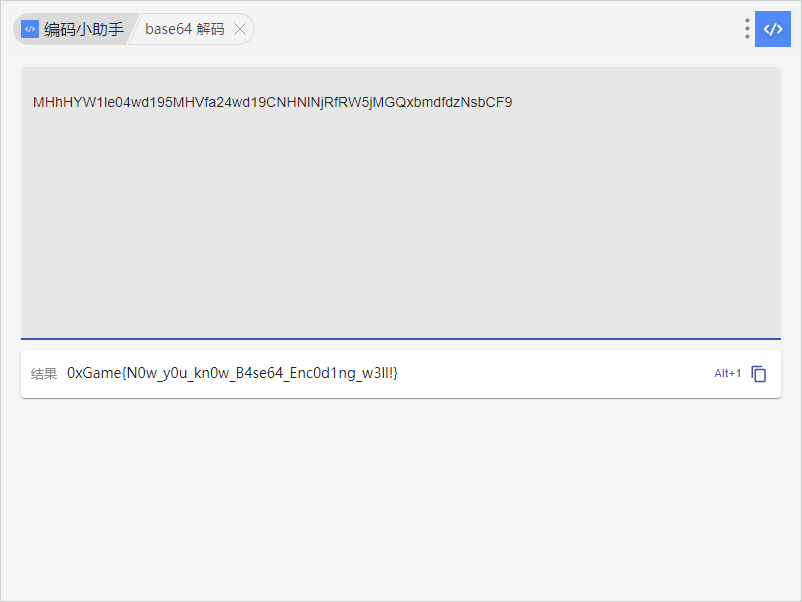

[Week 1] BabyBase

使用IDA打开按F5转伪代码

查看这里base64解码得到flag

1 | 0xGame{N0w_y0u_kn0w_B4se64_Enc0d1ng_w3ll!} |

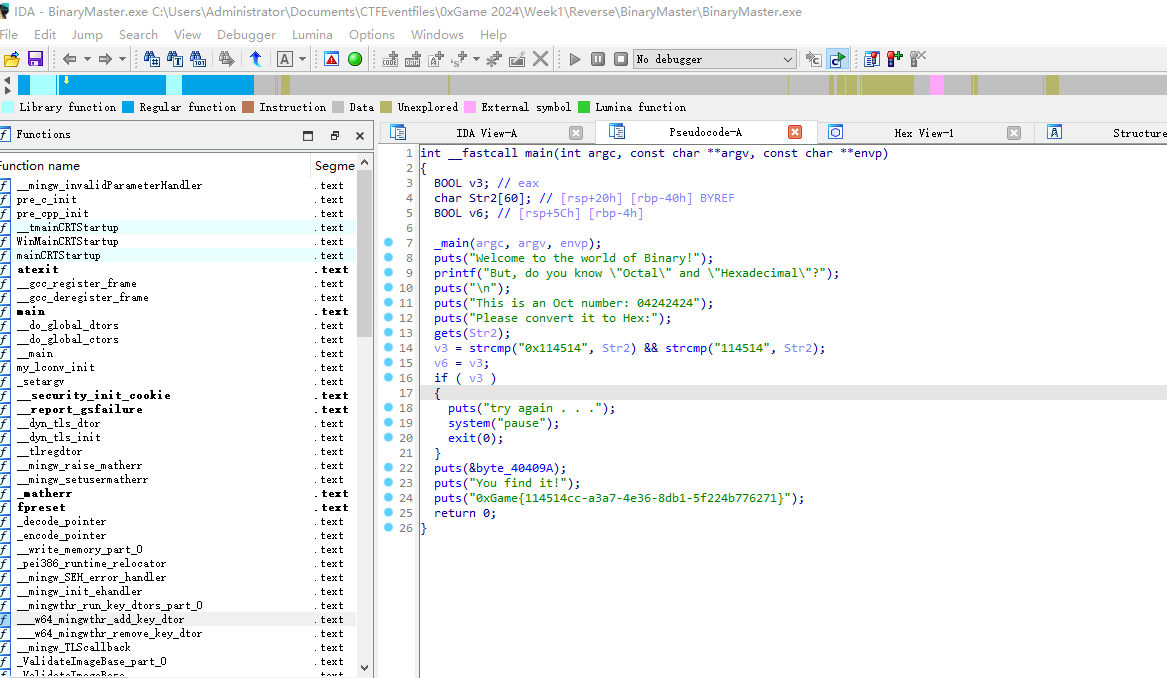

[Week 1] BinaryMaster

IDA打开F5转伪代码即可获取flag

1 | 0xGame{114514cc-a3a7-4e36-8db1-5f224b776271} |

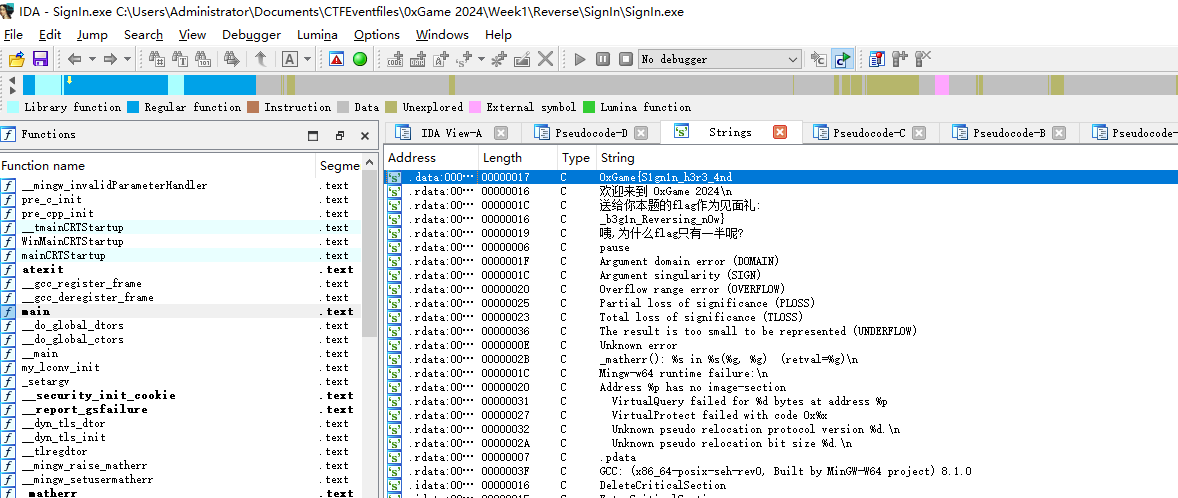

[Week 1] SignSign

IDA打开F5转伪代码获取一半flag

1 | _b3g1n_Reversing_n0w} |

shift+F12查看字符串找到另一半

1 | 0xGame{S1gn1n_h3r3_4nd_b3g1n_Reversing_n0w} |

[Week 1] Xor-Beginning

1 | int __fastcall main(int argc, const char **argv, const char **envp) |

1 | # 预设的比较值 |

1 | 0xGame{X0r_1s_v3ry_Imp0rt4n7!} |

[Week 1] Xor-Endian

1 | 刚开始就end了吗? |

1 | import ctypes |

AI写脚本

1 | 这段代码看起来是一个加密验证程序。我们需要找出正确的输入,使得加密后的结果与预设的值相匹配。让我们来分析一下: |

1 | 0xGame{X0r_1s_v3ry_Imp0rt4n7!} |

Pwn

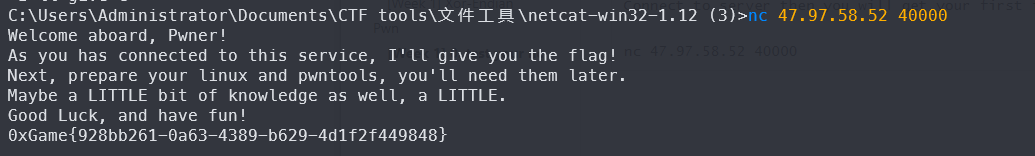

[Week 1] 0. test your nc

1 | Prepare your netcat. |

1 | 0xGame{928bb261-0a63-4389-b629-4d1f2f449848} |