攻防世界web新手

最后更新时间:

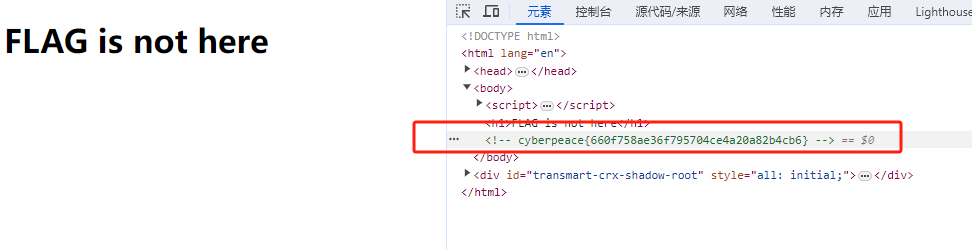

view_source

题目来源:Cyberpeace-n3k0

题目描述:

X老师让小宁同学查看一个网页的源代码,但小宁同学发现鼠标右键好像不管用了。

FLAG:cyberpeace{660f758ae36f795704ce4a20a82b4cb6}

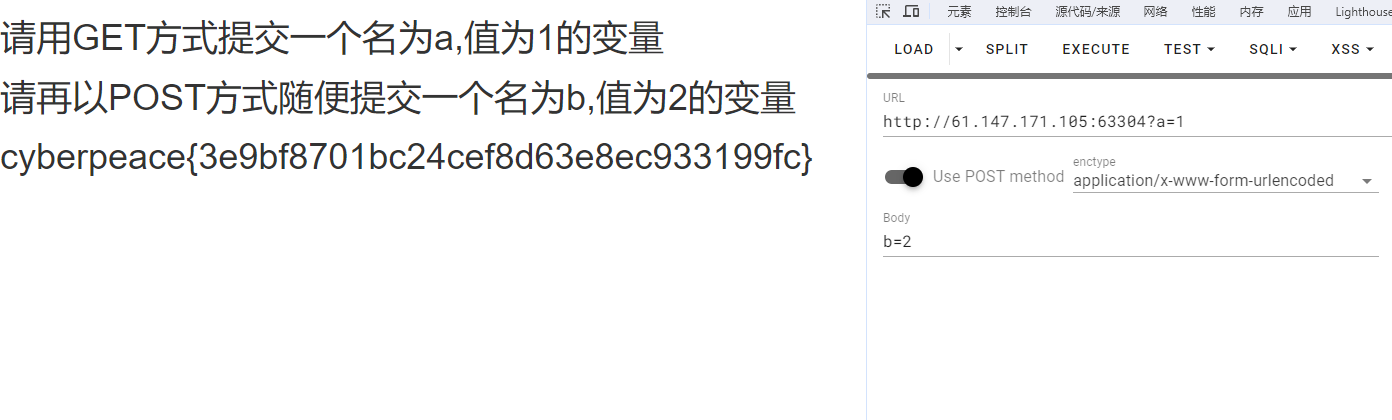

get_post

题目来源:Cyberpeace-n3k0

题目描述:

X老师告诉小宁同学HTTP通常使用两种请求方法,你知道是哪两种吗?

FLAG:cyberpeace{3e9bf8701bc24cef8d63e8ec933199fc}

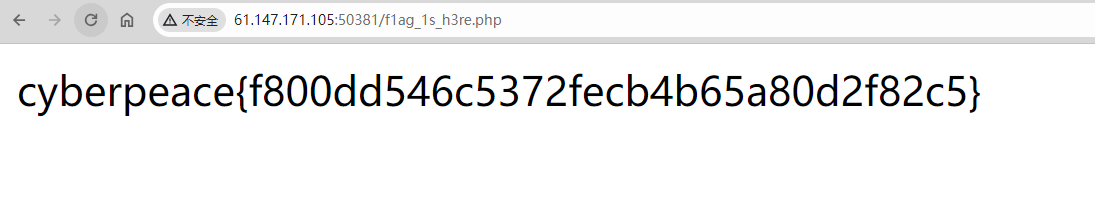

robots

题目来源:Cyberpeace-n3k0

题目描述:

X老师上课讲了Robots协议,小宁同学却上课打了瞌睡,赶紧来教教小宁Robots协议是什么吧。

FLAG:cyberpeace{f800dd546c5372fecb4b65a80d2f82c5}

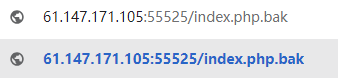

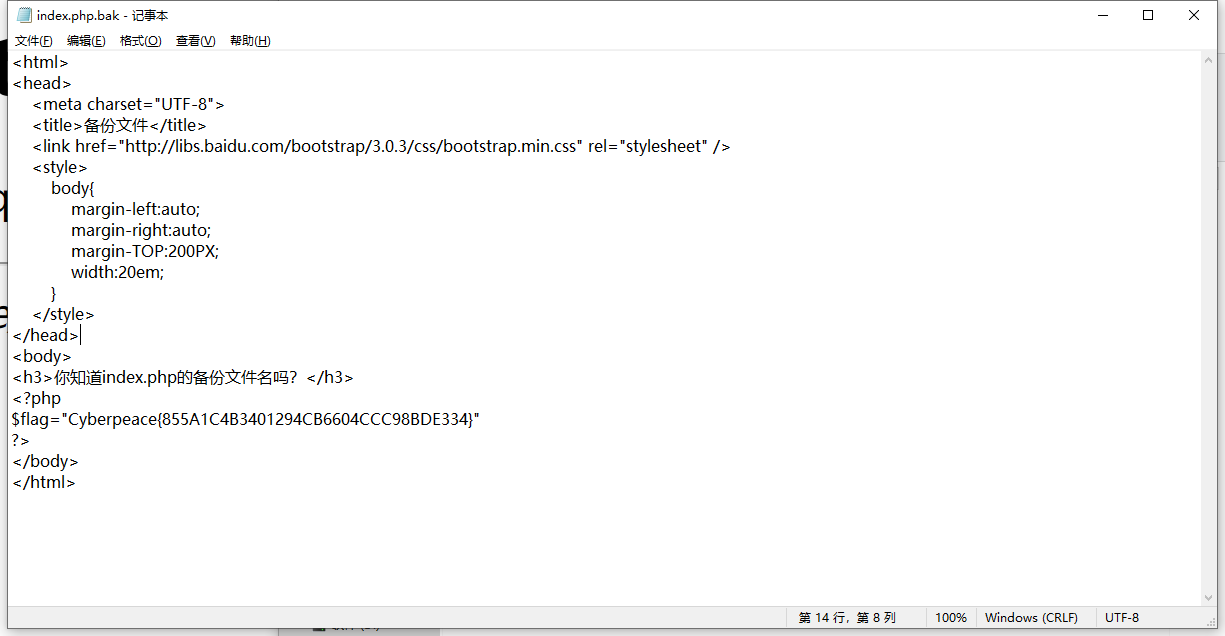

backup

题目来源:Cyberpeace-n3k0

题目描述:

X老师忘记删除备份文件,他派小宁同学去把备份文件找出来,一起来帮小宁同学吧!

FLAG:Cyberpeace{855A1C4B3401294CB6604CCC98BDE334}

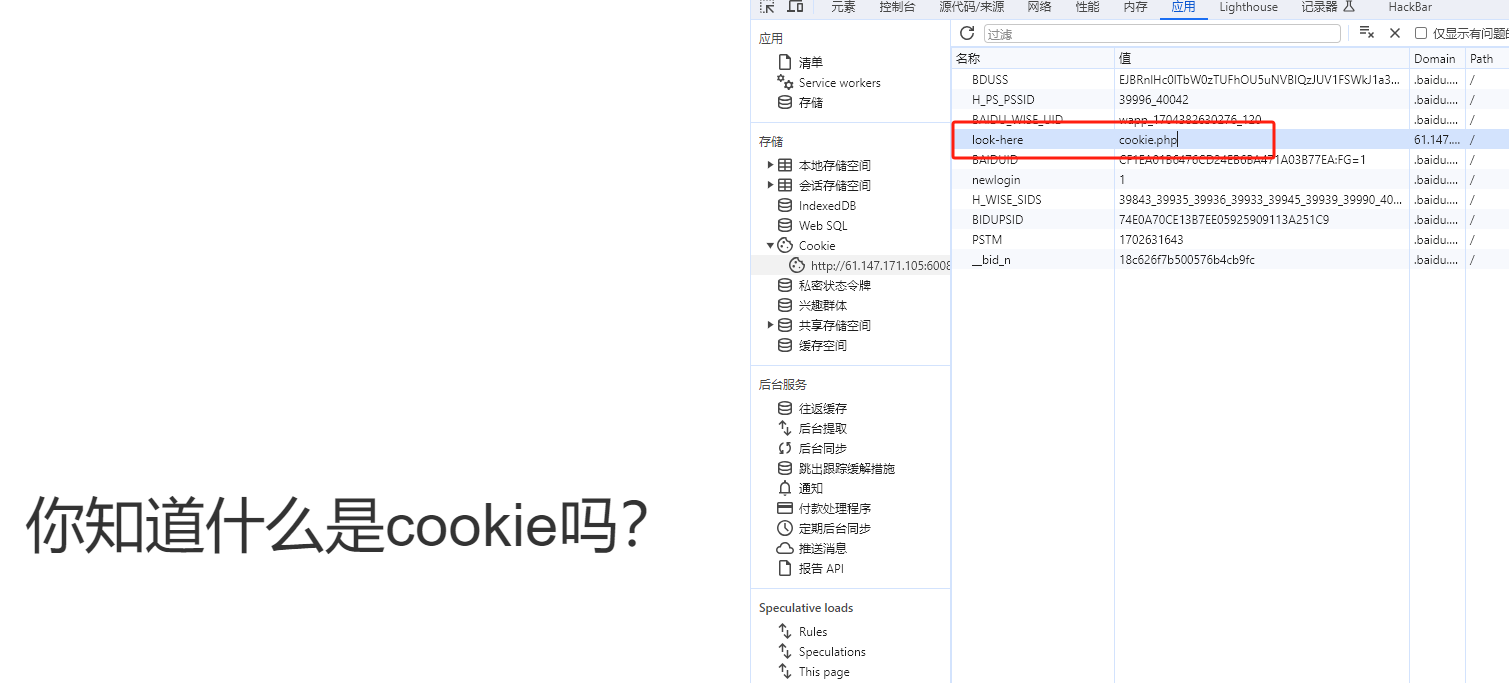

cookie

题目来源:Cyberpeace-n3k0

题目描述:

X老师告诉小宁他在cookie里放了些东西,小宁疑惑地想:‘这是夹心饼干的意思吗?’

FLAG:cyberpeace{45e692244abc7d1442e86ba704988eca}

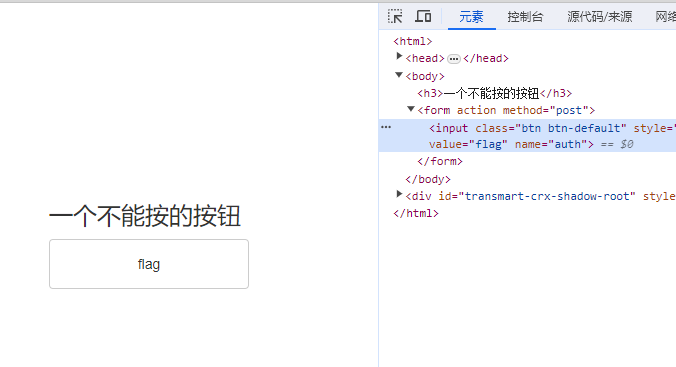

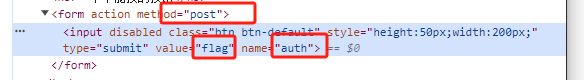

disabled_button

题目来源:Cyberpeace-n3k0

题目描述:

X老师今天上课讲了前端知识,然后给了大家一个不能按的按钮,小宁惊奇地发现这个按钮按不下去,到底怎么才能按下去呢?

把disabled删除即可按下

或者:

通过分析请求代码,使用POST请求当前地址x.x.x.x:port,auth=flag也可以获取到flag

FLAG:cyberpeace{8fe14e4d0a2573f71977f93f57270d0a}

simple_js

题目来源:root-me

题目描述:

小宁发现了一个网页,但却一直输不对密码。(Flag格式为 Cyberpeace{xxxxxxxxx} )

使用F12分析js代码

1 | function dechiffre(pass_enc){ |

解密程序:

1 | str="\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30" |

FLAG:Cyberpeace{786OsErtk12}

xff_referer

题目来源:Cyberpeace-n3k0

题目描述:

X老师告诉小宁其实xff和referer是可以伪造的。

FLAGK:cyberpeace{94ce3f1ee519d80ec8b3d21a1af4059d}

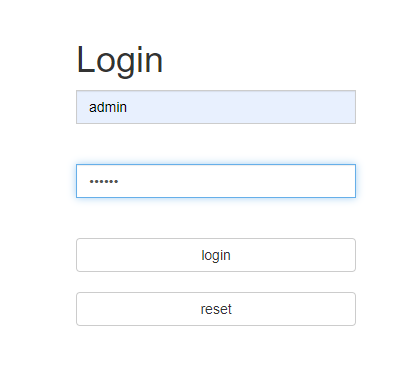

weak_auth

题目来源:Cyberpeace-n3k0

题目描述:

小宁写了一个登陆验证页面,随手就设了一个密码。

- 直接弱口令admin+123456登录拿到flag

或者使用Burp Suite爆破

FLAG:cyberpeace{7eee3bfca12ee8a9cde71e8cf93aad50}

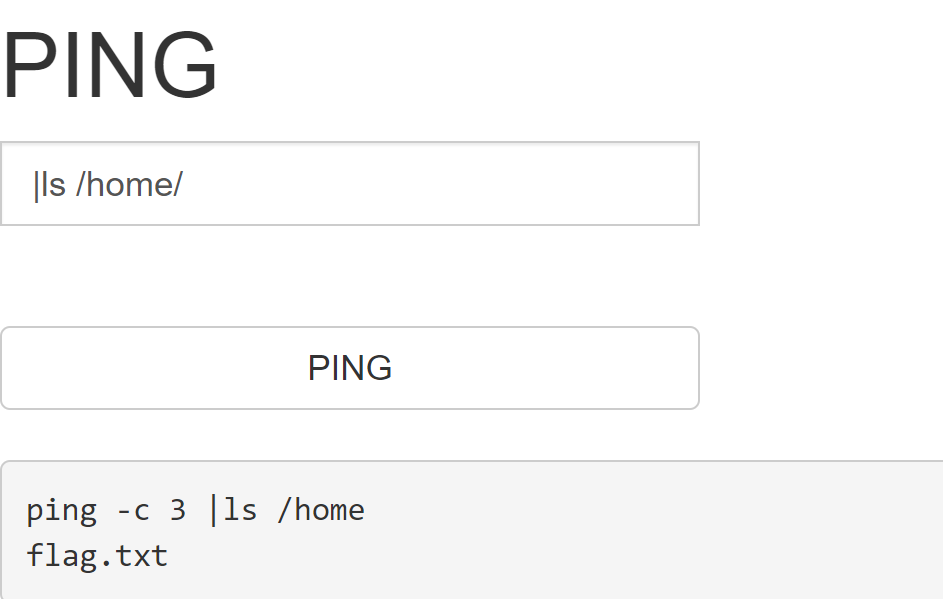

command_execution

题目来源:Cyberpeace-n3k0

题目描述:

小宁写了个ping功能,但没有写waf,X老师告诉她这是非常危险的,你知道为什么吗。

- 首先使用使用管道符ls查看flag位置

- 找到之后继续使用cat命令查看flag

FLAG:cyberpeace{197bf0c13c69e8d4f9dac01d11cb9558}

simple_php

题目来源:Cyberpeace-n3k0

题目描述:

小宁听说php是最好的语言,于是她简单学习之后写了几行php代码。

- 可以根据php类型比较表相应版本修改请求参数https://www.php.net/manual/zh/types.comparisons.php

FLAG:Cyberpeace{647E37C7627CC3E4019EC69324F66C7C}